Eksperymenty z podprogowym przekazem w erze cyfrowej

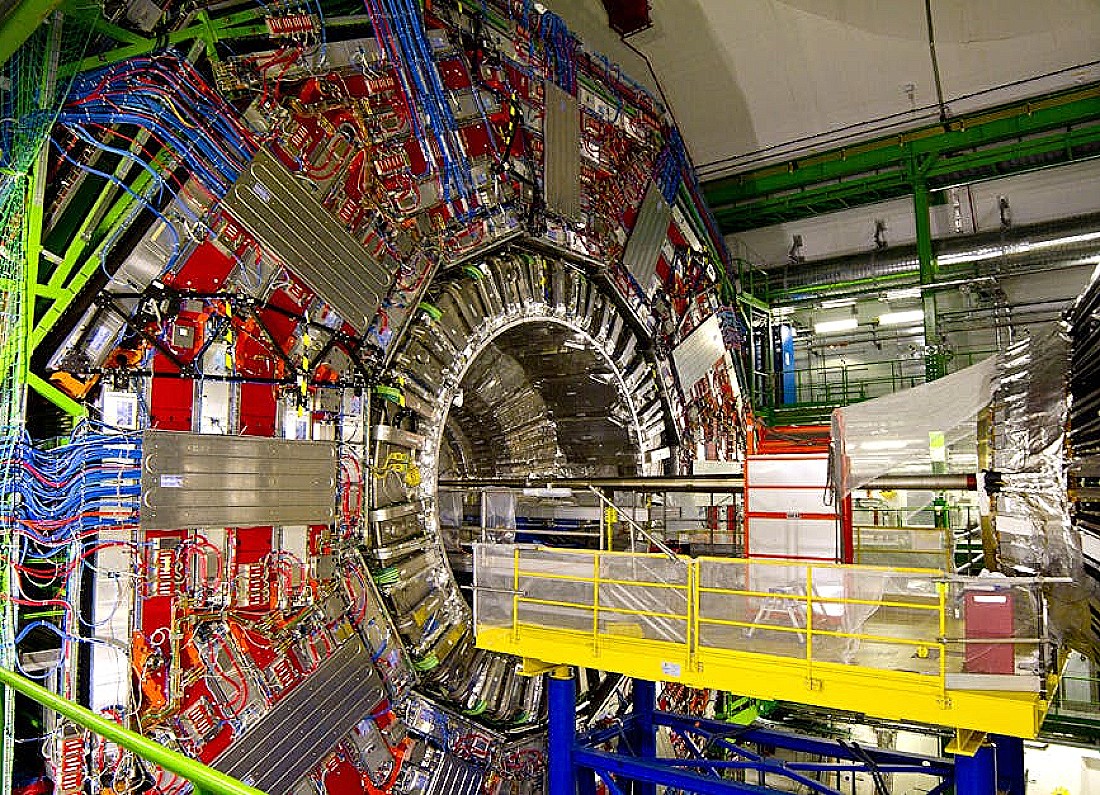

Współczesne badania nad wpływem społecznym wkraczają w nową, niepokojącą fazę, związaną z wykorzystaniem urządzeń mobilnych. Naukowcy z kilku ośrodków badawczych eksperymentują z technikami przekazu podprogowego, które mogą być dostarczane bezpośrednio do smartfonów użytkowników. Metody te, choć w fazie wstępnych testów, budzą poważne pytania etyczne dotyczące granic manipulacji i prywatności w świecie cyfrowym.

Na czym polegają nowe techniki wpływu?

Zamiast tradycyjnych, widocznych reklam czy otwartej perswazji, badacze testują metody polegające na dostarczaniu bardzo krótkich, ledwo słyszalnych komunikatów dźwiękowych lub wibracyjnych wzorców. Te sygnały mają docierać do użytkownika w momentach, gdy jego uwaga jest skupiona na innych zadaniach, na przykład podczas scrollowania mediów społecznościowych lub grania w gry mobilne.

„Nie chodzi o głośne, nachalne komunikaty, ale o subtelne, prawie niezauważalne sugestie, które mogą wpływać na późniejsze decyzje lub nastawienie” – komentuje jeden z anonimowych badaczy zaangażowanych w projekty.

Potencjalne zastosowania i niebezpieczeństwa

Teoretycznie, techniki te mogłyby znaleźć zastosowanie w pozytywnych celach, takich jak:

- Wspomaganie terapii behawioralnej – delikatne przypomnienia dla osób pracujących nad nawykami.

- Edukacja – utrwalanie wiedzy poprzez subtelne powtórki.

- Bezpieczeństwo – ostrzeżenia w sytuacjach wymagających zwiększonej czujności.

- Manipulacji konsumenckiej – wpływania na decyzje zakupowe bez świadomości klienta.

- Wpływu politycznego – kształtowania opinii i postaw wyborczych.

- Naruszenia autonomii jednostki – podejmowania decyzji wbrew własnemu, w pełni świadomemu osądowi.

- Świadome zarządzanie uprawnieniami aplikacji.

- Instalowanie oprogramowania tylko z zaufanych źródeł.

- Czytanie polityk prywatności, mimo że są często długie i skomplikowane.

- Regularne aktualizowanie systemów operacyjnych, które często zawierają łatki bezpieczeństwa.

Jednakże, znacznie większe obawy budzi potencjał nadużyć. Taka technologia mogłaby być wykorzystana do:

Ograniczenia techniczne i prawne

Obecnie implementacja tego typu technik na szeroką skalę napotyka poważne przeszkody. Większość systemów operacyjnych, takich jak iOS i Android, ma ścisłe zabezpieczenia przed nieautoryzowanym dostępem do mikrofonu, głośników czy silnika wibracyjnego bez wyraźnej zgody użytkownika. Aplikacje wymagają przejrzystych uprawnień.

Ponadto, w wielu krajach, w tym w państwach Unii Europejskiej, regulacje takie jak RODO (GDPR) stanowią silną barierę prawną. Przetwarzanie danych osobowych, a zwłaszcza próby wpływania na osobę bez jej wyraźnej i świadomej zgody, jest prawnie zakazane i grozi ogromnymi karami finansowymi.

Przyszłość i czujność użytkowników

Eksperci ds. cyberbezpieczeństwa i etyki technologii apelują o czujność. Chociaż masowa, ukryta manipulacja za pomocą smartfonów jest obecnie trudna do przeprowadzenia, rozwój technologii zawsze stwarza nowe możliwości – zarówno dobre, jak i złe.

Kluczowe dla użytkowników pozostaje:

Debata na temat etycznych granic wpływu i perswazji w technologii dopiero się rozpoczyna. Podczas gdy badania naukowe poszerzają naszą wiedzę o ludzkiej psychice, społeczeństwo musi aktywnie kształtować ramy prawne i etyczne, które zapobiegną nadużyciom i ochronią fundamentalną wartość, jaką jest wolna wola jednostki w erze cyfrowej.

Foto: cdn-sw.spidersweb.pl

Leave a Reply